الأمن السيبراني في أنظمة الاتصالات المتقدمة: استخدام الذكاء الاصطناعي لتأمين شبكات الإنترنت للأشياء المعرفية

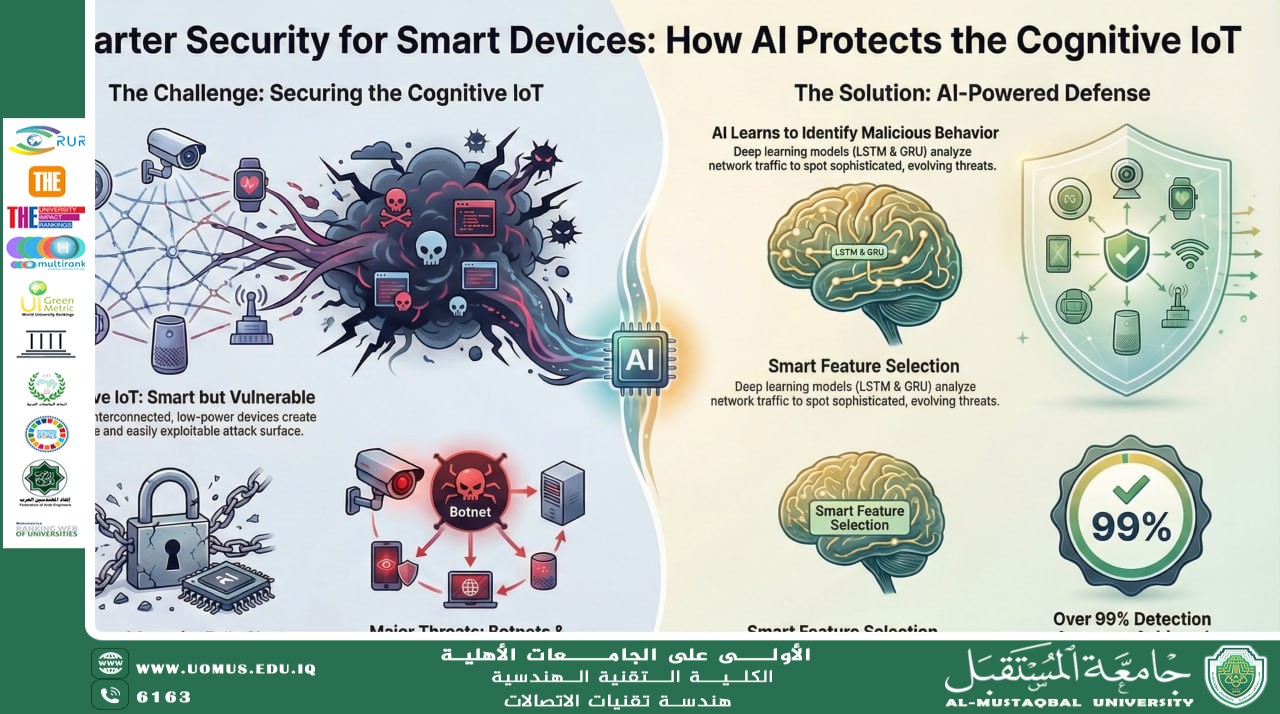

يمثل الإنترنت المعرفي للأشياء (CIoT) تطورًا مهمًا لإنترنت الأشياء التقليدي من خلال دمج قدرات الحوسبة المعرفية في الأجهزة المتصلة. في أنظمة الاتصال المعتمدة على CIoT، لا تقوم الأجهزة بجمع البيانات ونقلها فحسب، بل تقوم أيضًا بتحليلها، والتعلم من الأنماط، واتخاذ قرارات ذاتية. تتيح هذه القدرة المعرفية استخدام الطيف بشكل أكثر كفاءة، وتخصيص الموارد بذكاء، والتواصل التكيفي في تطبيقات مثل المدن الذكية، والرعاية الصحية، والأتمتة الصناعية، والزراعة. ومع ذلك، في حين أن CIoT يحسن بشكل كبير أداء أنظمة الاتصال الحديثة، فإنه يطرح أيضًا تحديات أمنية خطيرة. فزيادة عدد الأجهزة المتصلة، إلى جانب قدراتها المحدودة في المعالجة والتخزين، تخلق بيئة شديدة التعرض للهجمات السيبرانية.

تعمل شبكات CIoT في بيئات ديناميكية وغالبًا معادية، حيث يمكن للمهاجمين استغلال نقاط الضعف في بروتوكولات الاتصال وتكوينات الأجهزة. لقد أظهرت عائلات البرمجيات الخبيثة مثل Mirai وBashlite كيف يمكن اختراق أجهزة إنترنت الأشياء وتحويلها إلى شبكات بوت نت تولد كميات كبيرة من حركة المرور الضارة. تهدد هذه الهجمات ليس فقط الأجهزة الفردية، بل البنية التحتية للاتصالات بأكملها، حيث يمكن استخدام العقد المخترقة لشن هجمات الحرمان من الخدمة، أو فحص الشبكات، أو توزيع المزيد من البرمجيات الخبيثة. ونظرًا لأن أجهزة CIoT تتنافس على الطيف اللاسلكي المحدود وغالبًا ما تعتمد على تقنيات الراديو المعرفي، يمكن للمهاجمين أيضًا استغلال آليات استشعار الطيف وإبلاغ البيانات لتعطيل عمليات الشبكة.

الأساليب الأمنية التقليدية، التي تعتمد على قواعد ثابتة أو توقيعات محددة مسبقًا أو بروتوكولات تشفير معقدة، ليست مناسبة جيدًا لبيئات CIoT. فالكثير من الأجهزة تفتقر إلى القدرة على تشغيل برامج أمنية معقدة، وآليات الدفاع الثابتة لا يمكنها التكيف مع استراتيجيات الهجوم الجديدة والمتطورة. هذه القيود دفعت إلى زيادة الاهتمام بالذكاء الاصطناعي كأساس لتأمين أنظمة الاتصال المتقدمة.

يوفر الذكاء الاصطناعي، وخاصة التعلم العميق، أدوات قوية لتحليل بيانات حركة المرور الشبكية المعقدة وعالية الأبعاد. في شبكات CIoT، تكون حركة المرور الاتصالية متسلسلة ومتغيرة للغاية، مما يجعلها مناسبة لنماذج الشبكات العصبية المتكررة مثل Long Short-Term Memory (LSTM) وGated Recurrent Units (GRU). تم تصميم هذه النماذج لالتقاط الأنماط الزمنية والاعتماديات طويلة المدى في البيانات، وهو أمر أساسي لاكتشاف الهجمات السيبرانية المعقدة التي تتطور مع مرور الوقت. من خلال تعلم كيفية تصرف حركة المرور الطبيعية والخبيثة، يمكن لأنظمة التعلم العميق تصنيف نشاط الشبكة تلقائيًا وتحديد التهديدات بدقة عالية.

أحد الجوانب المهمة لتطبيق الذكاء الاصطناعي في أمان CIoT هو اختيار السمات. قد تحتوي مجموعات بيانات حركة المرور الشبكية على أكثر من مئة خاصية تصف توقيت الحزم، وعدم اليقين (entropy)، والتذبذب (jitter)، وخصائص إحصائية أخرى. معالجة كل هذه السمات ستكون مكلفة حسابيًا وغير عملية للنشر في الوقت الحقيقي في بيئات IoT. تُستخدم تقنيات اختيار السمات، مثل تلك المستندة إلى الغابات العشوائية (random forests)، لتحديد السمات الأكثر إفادة والتي تسهم بشكل أكبر في دقة التصنيف. من خلال تقليل عدد السمات إلى مجموعة صغيرة وذات صلة عالية، يتم تقليل التكلفة الحسابية للنظام الأمني بشكل كبير مع الحفاظ على أداء كشف قوي.

أظهرت التقييمات التجريبية باستخدام مجموعات بيانات حركة مرور IoT الحقيقية المصابة بشبكات بوت نت Mirai وGafgyt فعالية هذا النهج المعتمد على الذكاء الاصطناعي. تحتوي هذه المجموعات على ملايين الأمثلة التي تمثل كل من الحركة المرورية الطبيعية والخبيثة الناتجة عن أجهزة IoT التجارية. قادرة نماذج التعلم العميق المدربة على السمات المختارة على تصنيف أنواع الهجمات المختلفة، مثل المسح، والفيضانات، والاتصالات الخاصة بالتحكم، بدقة عالية جدًا. في كثير من الحالات، تتجاوز معدلات الكشف 99%، مما يشير إلى أن أطر الأمان المعتمدة على الذكاء الاصطناعي يمكنها التمييز بشكل موثوق بين الأنماط الطبيعية والخبيثة للاتصالات.

تُظهر التحليلات المقارنة أيضًا أن نماذج التعلم العميق تتفوق على تقنيات التعلم الآلي التقليدية مثل الانحدار اللوجستي، وآلات الدعم الناقل، والشبكات العصبية البسيطة. بينما تكافح النماذج التقليدية لالتقاط السلوك الزمني المعقد لحركة المرور الشبكية، تكون البنى المعتمدة على LSTM وGRU أكثر فعالية في تعلم الاعتماديات طويلة المدى والتغيرات الطفيفة في أنماط الاتصال. وهذا يجعلها مناسبة بشكل خاص لبيئات CIoT، حيث قد تتطور الهجمات تدريجيًا وتظهر توقيعات معقدة.

على الرغم من هذه المزايا، لا تزال هناك تحديات. الاعتماد على السمات المعرفة مسبقًا يعني أن بعض التهديدات الناشئة قد لا يتم التقاطها بالكامل، وحتى النماذج المحسّنة للتعلم العميق يمكن أن تكون متطلبة جدًا للأجهزة محدودة الموارد للغاية. لمعالجة هذه القضايا، من المتوقع أن تدمج أنظمة الاتصال المستقبلية الحوسبة الطرفية وحوسبة الضباب (fog computing)، مما يسمح بإجراء التحليل الأمني بالقرب من أجهزة IoT دون إرهاقها. بالإضافة إلى ذلك، يتم النظر في تقنيات حماية الخصوصية مثل التعلم الفيدرالي (federated learning) والخصوصية التفاضلية (differential privacy) لضمان بقاء البيانات الحساسة محمية أثناء تدريب النماذج وتشغيلها.

في الختام، يعد تأمين شبكات الإنترنت المعرفي للأشياء أمرًا بالغ الأهمية لضمان موثوقية أنظمة الاتصال المتقدمة. يوفر الذكاء الاصطناعي، بدعم من التعلم العميق واختيار السمات الذكي، حلاً فعالًا وقابلًا للتوسع لمواجهة هذا التحدي. من خلال تمكين الكشف الدقيق والتكيفي والفعال من حيث الموارد للهجمات السيبرانية، تلعب أطر الأمان المعتمدة على الذكاء الاصطناعي دورًا مركزيًا في حماية مستقبل البنى التحتية للاتصالات الذكية.

جامعه المستقبل الاولى في العراق