مقالة علمية للاستاذ الدكتور ناصر عبد الحسن بعنوان (لتهديدات الرقمية: كيف تؤثر على حياتنا اليومية وسبل الوقاية منها)

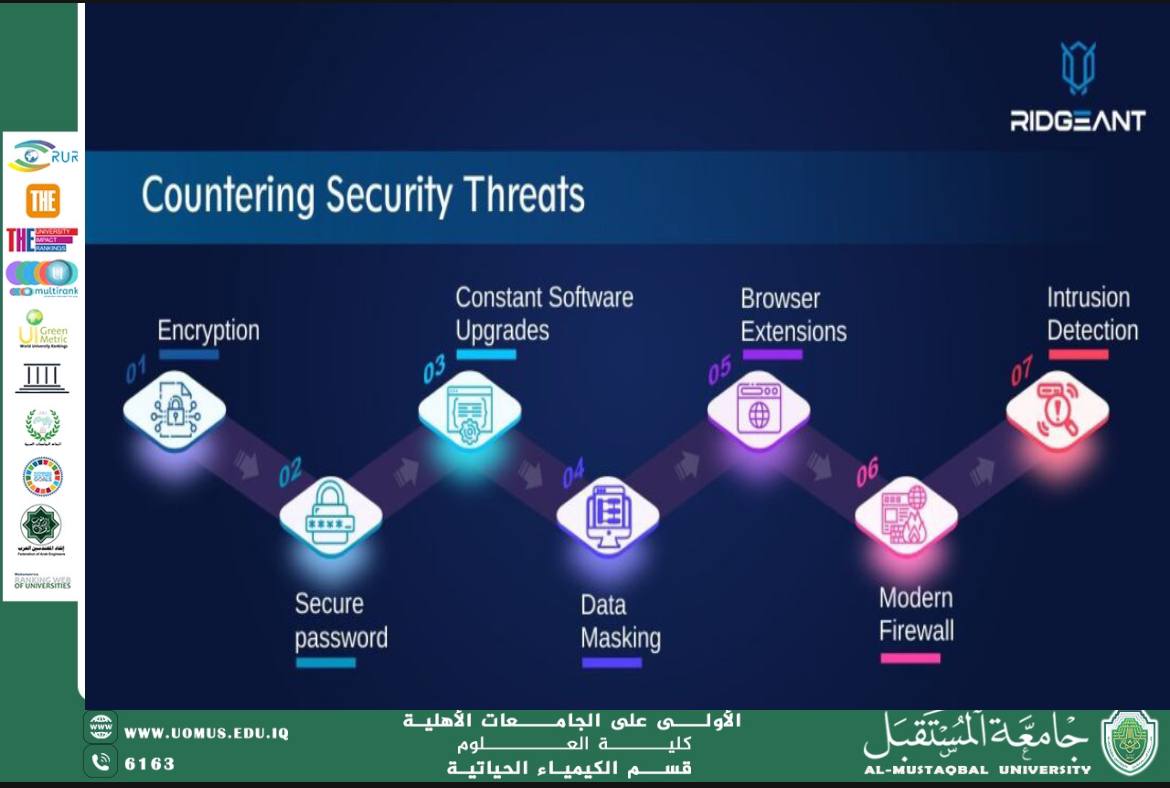

في عصرنا الحديث، أصبحت التكنولوجيا جزءًا لا يتجزأ من حياتنا اليومية، إذ تؤثر في مختلف جوانب حياتنا من العمل والتعليم إلى الترفيه والتواصل الاجتماعي. ولكن مع كل هذه الفوائد التي تقدمها التكنولوجيا، تزايدت في الآونة الأخيرة التهديدات الرقمية التي أصبحت تشكل خطرًا كبيرًا على الأفراد والشركات والحكومات على حد سواء. من الهجمات الإلكترونية إلى اختراقات البيانات، تُظهر هذه التهديدات قدرة على تدمير الأنظمة وتعريض الأفراد للمخاطر المالية والشخصية. ولكن هل نعرف حقًا حجم هذه التهديدات وكيفية الوقاية منها؟<br />أنواع التهديدات الرقمية<br />تتنوع التهديدات الرقمية بشكل كبير، ولكن أبرزها يشمل:<br />1. الهجمات الإلكترونية (Cyber Attacks): الهجمات الإلكترونية تُعتبر من أبرز التهديدات الرقمية التي يمكن أن تؤدي إلى اختراق أنظمة الشركات أو المؤسسات الحكومية، مما يتيح للهاكرز الوصول إلى المعلومات الحساسة، سواء كانت بيانات مالية أو معلومات شخصية. هذه الهجمات قد تكون مدفوعة بالمال أو السياسة أو دوافع أخرى، وتستهدف العديد من الأفراد أو الشركات الكبرى.<br />2. البرمجيات الخبيثة (Malware): تُعتبر البرمجيات الخبيثة من أبرز أشكال الهجمات الرقمية التي تُستخدم لتدمير الأجهزة أو اختراق البيانات. وتشمل الفيروسات، والديدان، والبرمجيات التجسسية، وبرامج الفدية (Ransomware). هذه البرمجيات تنتشر عبر الإنترنت أو من خلال مرفقات البريد الإلكتروني وتستهدف سرقة البيانات أو تعطيل الأنظمة.<br />3. التصيد الاحتيالي (Phishing): يُعد التصيد الاحتيالي أسلوبًا شائعًا يستخدمه المهاجمون للحصول على معلومات حساسة من الأفراد، مثل كلمات المرور أو البيانات المصرفية. يتم إرسال رسائل بريد إلكتروني أو رسائل نصية تبدو وكأنها من مصدر موثوق، وتحث المستخدم على النقر على رابط ضار أو إدخال معلومات شخصية.<br />4. اختراقات البيانات (Data Breaches): تعد اختراقات البيانات من التهديدات الرقمية التي تكتسب اهتمامًا واسعًا، حيث يمكن أن يؤدي تسريب بيانات حساسة إلى أضرار كبيرة للمؤسسات. يتمكن المهاجمون من الوصول إلى قواعد البيانات الخاصة بالشركات أو الحكومات، مما يعرض معلومات العملاء أو الموظفين للخطر.<br />5. هجمات الذكاء الاصطناعي (AI Attacks): مع تقدم التكنولوجيا، بدأ المهاجمون في استخدام تقنيات الذكاء الاصطناعي لتطوير أساليب جديدة للهجوم. يمكن للذكاء الاصطناعي المساعدة في تحسين قدرات البرمجيات الخبيثة لتتجاوز الأنظمة الأمنية التقليدية، مما يزيد من تعقيد الهجمات الرقمية.<br />أثر التهديدات الرقمية على الأفراد والشركات<br />يؤثر التهديد الرقمي على الأفراد والشركات بطرق متعددة:<br />1. الآثار المالية: من أبرز الآثار السلبية التي تنجم عن التهديدات الرقمية هي الأضرار المالية. فقد يؤدي الهجوم الإلكتروني أو اختراق البيانات إلى خسائر مالية ضخمة، سواء من خلال سرقة الأموال أو من خلال تكاليف التصدي للهجوم وتدابير الإصلاح. وفقًا للتقارير، فقد تتكبد الشركات خسائر تقدر بمليارات الدولارات بسبب الهجمات الرقمية.<br />2. الضرر على السمعة: يمكن أن تؤثر الهجمات الرقمية على سمعة الشركات بشكل خطير. على سبيل المثال، إذا تم تسريب بيانات العملاء أو تعرضت الشركة للاختراق، فإن الثقة في هذه الشركة تتراجع بشكل كبير، مما يؤدي إلى فقدان العملاء والمصداقية في السوق.<br />3. التأثير النفسي على الأفراد: يمكن أن يكون للاختراقات الرقمية آثار نفسية كبيرة على الأفراد. عندما يتم سرقة بياناتهم الشخصية أو التعرض للاختراق، يشعر الكثيرون بالقلق الشديد حيال سلامتهم المالية أو حتى هويتهم. وقد تؤدي هذه التجارب إلى مشاكل نفسية مثل التوتر والقلق المستمر.<br />سبل الوقاية والحماية من التهديدات الرقمية<br />لحماية أنفسنا من التهديدات الرقمية، يجب اتباع مجموعة من التدابير الوقائية التي تشمل:<br />1. استخدام كلمات مرور قوية وفريدة: تعد كلمات المرور القوية جزءًا أساسيًا من حماية الحسابات الرقمية. يجب أن تكون كلمات المرور طويلة ومعقدة، تحتوي على مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز. يُفضل استخدام برامج إدارة كلمات المرور لحفظ كلمات المرور الخاصة بالحسابات.<br />2. التحديث المستمر للبرمجيات: يعد تحديث البرمجيات من أفضل الطرق لحماية الأجهزة من الهجمات الإلكترونية. تقوم التحديثات عادة بسد الثغرات الأمنية التي يمكن أن يستغلها المهاجمون. يجب التأكد من تحديث نظام التشغيل والتطبيقات والبرامج بشكل دوري.<br />3. استخدام برامج الحماية (Antivirus): تعتبر برامج الحماية من الفيروسات والبرمجيات الخبيثة من الأساسيات في حماية الأجهزة. فهي تساعد في اكتشاف وإزالة أي تهديدات قبل أن تؤثر على النظام.<br />4. الانتباه إلى الرسائل المشبوهة: يجب توخي الحذر عند تلقي رسائل بريد إلكتروني أو رسائل نصية من مصادر غير معروفة. قد تحتوي هذه الرسائل على روابط أو مرفقات ضارة تهدف إلى سرقة البيانات الشخصية.<br />5. تفعيل التوثيق الثنائي: يعد التوثيق الثنائي (Two-Factor Authentication) أحد أفضل الطرق لحماية الحسابات الرقمية. فهو يتطلب من المستخدمين إدخال رمز إضافي بعد كلمة المرور، مما يعزز من الأمان.<br />التهديدات الرقمية أصبحت جزءًا من الحياة اليومية، ولا يمكن تجاهلها. في ظل تزايد الهجمات الإلكترونية، يجب على الأفراد والشركات أن يكونوا مستعدين لحماية بياناتهم وأجهزتهم من المخاطر الرقمية. من خلال اتخاذ التدابير الوقائية المناسبة، مثل استخدام كلمات مرور قوية، وتحديث البرمجيات، والحرص على التوعية الأمنية، يمكن تقليل المخاطر إلى حد كبير. إن فهم هذه التهديدات والاستعداد لها يمكن أن يساعدنا في الحفاظ على أمننا الرقمي وضمان استمرارنا في الاستفادة من الفوائد العديدة التي تقدمها التكنولوجيا.<br /><br />جامعة المستقبل الجامعة الاولى في العراق