x64dbg و OllyDbg: أدوات تفكيك البرامج وتتبع التنفيذ خطوة بخطوة في الأدلة الجنائية الرقمية (وقار جفات جاسم)

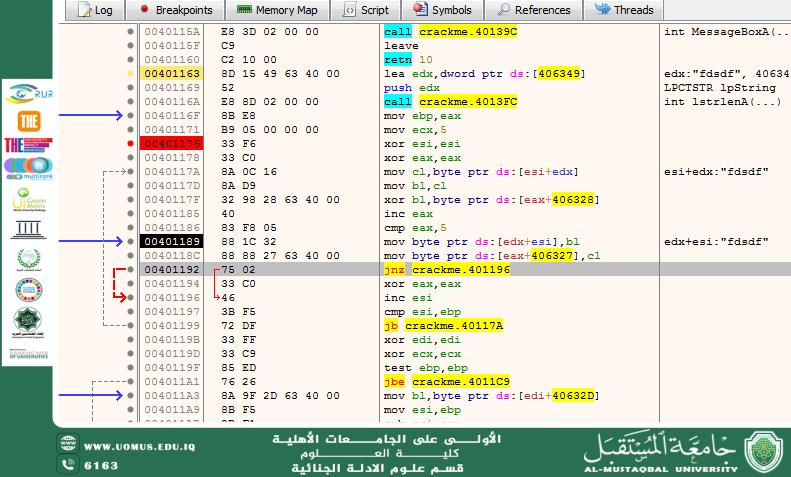

مع تزايد تهديدات البرمجيات الخبيثة والقرصنة المتقدمة، أصبح من الضروري استخدام أدوات هندسة عكسية قوية لتحليل البرمجيات المشبوهة وفهم سلوكها. ومن بين أبرز هذه الأدوات: x64dbg وOllyDbg، واللتان تُستخدمان بشكل واسع في التحقيقات الجنائية الرقمية لتفكيك البرامج وتتبع تنفيذها سطرًا بسطر.<br /><br />أولًا: ما هي أدوات الـ Debuggers ولماذا نحتاجها؟<br />أدوات الـ Debugging (أدوات تصحيح الأخطاء) تُستخدم لـ:<br /><br />تفكيك البرامج (Disassembly) إلى تعليمات قابلة للقراءة.<br /><br />تتبع تنفيذ التعليمات البرمجية خطوة بخطوة.<br /><br />فهم سلوك البرمجيات الخبيثة دون الحاجة إلى الشيفرة المصدرية.<br /><br />مراقبة تغييرات الذاكرة، السجلات، وعمليات الإدخال/الإخراج.<br /><br />ثانيًا: تعريف بالأداتين<br />🔍 OllyDbg<br />أداة قديمة لكنها فعالة، تدعم برامج 32 بت فقط.<br /><br />واجهتها الرسومية تجعلها مناسبة للمبتدئين.<br /><br />تستخدم على نطاق واسع في تحليل البرمجيات الخبيثة وتطبيقات ويندوز التقليدية.<br /><br />🔍 x64dbg<br />أداة أحدث، تدعم كلًا من 32 بت و64 بت.<br /><br />مفتوحة المصدر، وتتميز بواجهة رسومية متقدمة.<br /><br />توفر ميزات قوية مثل الإضافات، فحص الشبكات، والتحليل الديناميكي.<br /><br />ثالثًا: استخدامات x64dbg و OllyDbg في الأدلة الجنائية<br />الوظيفة الشرح<br />🎯 فهم السلوك الخبيث تتبع كيف تتصل البرمجية الخبيثة بالإنترنت أو تعدل ملفات النظام.<br />🧠 اكتشاف خوارزميات التشفير تحليل كيفية تشفير أو فك تشفير البيانات.<br />🔐 تجاوز الحماية فك حماية البرمجيات لفهم الأكواد المحمية.<br />🕵️♂️ تحديد نقطة الدخول (Entry Point) معرفة من أين يبدأ البرنامج بالتنفيذ.<br />🔍 استخراج المفاتيح أو كلمات المرور تتبع المتغيرات والذاكرة لاكتشاف البيانات الحساسة.<br /><br />رابعًا: خطوات تحليل برنامج باستخدام x64dbg / OllyDbg<br />تحميل البرنامج داخل الأداة<br /><br />فتح ملف تنفيذي .exe في بيئة مراقبة.<br /><br />تحديد نقطة التوقف (Breakpoint)<br /><br />لتوقيف البرنامج عند نقطة معينة وفحص حالته.<br /><br />تشغيل البرنامج خطوة بخطوة (Step-by-step Execution)<br /><br />مراقبة كل تعليمة وما تفعله في النظام.<br /><br />فحص السجلات والذاكرة<br /><br />رؤية البيانات التي يتم التعامل معها، ومواقع التغيير.<br /><br />تحليل الاتصالات أو العمليات المشبوهة<br /><br />مثل إنشاء ملفات جديدة، تعديل سجلات النظام، أو محاولة الاتصال بخوادم خارجية.<br /><br />خامسًا: مقارنة بين x64dbg و OllyDbg<br />المعيار x64dbg OllyDbg<br />دعم 64-بت ✅ ❌<br />واجهة مستخدم حديثة ✅ ❌<br />مفتوح المصدر ✅ ❌<br />الأداء مع البرامج القديمة جيد ممتاز<br />مجتمع المستخدمين نشط ومتوسع مستقر ولكن قديم<br /><br />سادسًا: التحديات في استخدام أدوات التفكيك<br />الحماية ضد الـ Debugging: بعض البرامج الخبيثة تُغلق أو تُشوّه سلوكها إذا اكتشفت أنها تحت المراقبة.<br /><br />تشويش الكود (Obfuscation): يصعّب من فهم البرمجية ويزيد عدد التعليمات الزائفة.<br /><br />الخبرة المطلوبة: تحتاج إلى فهم عميق لتعليمات المعالج (مثل x86/x64 Assembly) وسلوك النظام.<br /><br />خاتمة<br />تُعد أدوات مثل x64dbg وOllyDbg من الأعمدة الأساسية في الهندسة العكسية وتحليل البرمجيات الخبيثة. فهي تتيح للمحقق الجنائي الرقمي أن يرى "ما خلف الكواليس"، ويحلل أي برنامج مشبوه بدقة بالغة. وبينما تتطور تقنيات الهجوم، فإن إتقان أدوات الـ Debugging سيبقى مهارة لا غنى عنها لأي متخصص في الأمن السيبراني أو الأدلة الجنائية الرقمية.<br /><br />جامعة المستقبل الجامعة الاولى في العراق