مقالة علمية للمعيد علي حسن بدر حول أنواع الهجمات السيبرانية وأثرها على أمن المعلومات

مع التطور السريع في تكنولوجيا المعلومات والاعتماد المتزايد على الأنظمة الرقمية، أصبحت الهجمات السيبرانية من أخطر التحديات التي تواجه الأفراد والمؤسسات على حدٍ سواء. إذ لم تعد هذه الهجمات تقتصر على اختراق الأجهزة فحسب، بل امتدت لتشمل سرقة البيانات، تعطيل الخدمات، وتهديد الخصوصية والأمن الوطني.

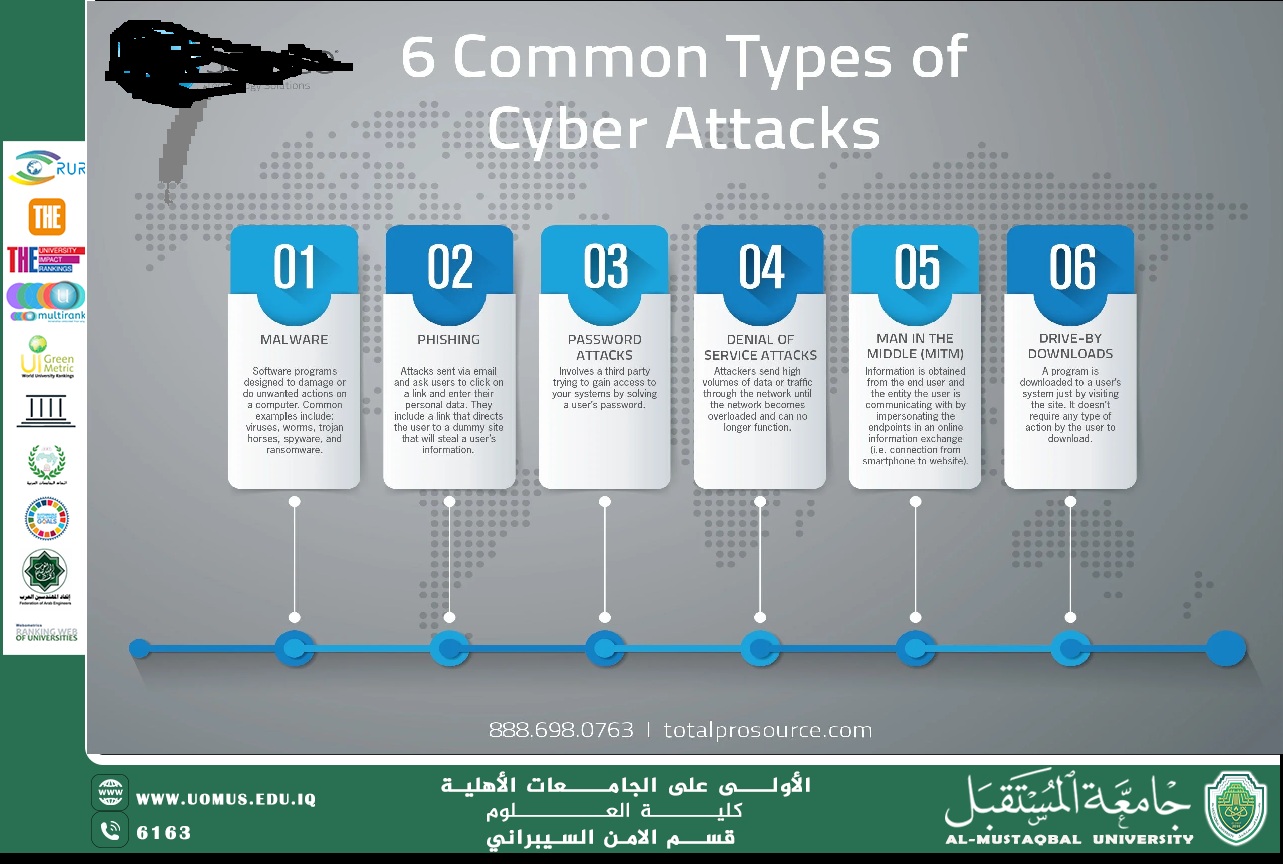

تُعرَّف الهجمات السيبرانية بأنها محاولات خبيثة تهدف إلى استغلال الثغرات التقنية أو السلوكية في الأنظمة والشبكات لتحقيق أهداف غير مشروعة، مثل الوصول غير المصرح به أو التلاعب بالمعلومات أو إيقاف الخدمات.

أولًا: هجمات التصيّد (Phishing)

تُعد هجمات التصيّد من أكثر الهجمات انتشارًا، وتعتمد على خداع المستخدم من خلال رسائل بريد إلكتروني أو مواقع مزيفة تبدو وكأنها جهات رسمية. الهدف منها سرقة المعلومات الحساسة مثل كلمات المرور أو بيانات البطاقات المصرفية. والخطير هنا أن الضحية غالبًا “يسلّم المفاتيح بيده”.

ثانيًا: البرمجيات الخبيثة (Malware)

تشمل الفيروسات، وأحصنة طروادة، وبرامج التجسس، وبرامج الفدية. تعمل هذه البرمجيات على إلحاق الضرر بالأنظمة أو جمع البيانات دون علم المستخدم. وتُعد برامج الفدية من أخطر الأنواع، حيث تقوم بتشفير البيانات والمطالبة بفدية مالية مقابل استعادتها.

ثالثًا: هجمات حجب الخدمة (DDoS)

تهدف هذه الهجمات إلى تعطيل الخوادم أو المواقع الإلكترونية من خلال إغراقها بعدد هائل من الطلبات، مما يؤدي إلى توقف الخدمة. وغالبًا ما تُستخدم هذه الهجمات ضد المؤسسات الحكومية أو المواقع التجارية الكبرى.

رابعًا: هجمات الاختراق واستغلال الثغرات

تعتمد هذه الهجمات على استغلال نقاط الضعف في الأنظمة أو التطبيقات للوصول غير المصرح به. وقد تؤدي إلى تسريب بيانات حساسة أو السيطرة الكاملة على النظام المستهدف.

سبل الوقاية والحماية

للحد من مخاطر الهجمات السيبرانية، يجب اتباع مجموعة من الإجراءات، أبرزها:

استخدام كلمات مرور قوية وتحديثها دوريًا

تفعيل المصادقة الثنائية

تحديث الأنظمة والبرامج باستمرار

نشر الوعي الأمني بين المستخدمين

استخدام برامج الحماية وجدران النار

الخلاصة

إن مواجهة الهجمات السيبرانية لا تعتمد فقط على الأدوات التقنية، بل تتطلب وعيًا أمنيًا وثقافة رقمية متقدمة. ومع تزايد التهديدات، يصبح الاستثمار في التعليم والتدريب في مجال الأمن السيبراني ضرورة لا خيارًا، لضمان حماية المعلومات واستمرارية الخدمات في العالم الرقمي.